Hoe brengt u cyberrisico's met impact in kaart?

Door de toename van cyberincidenten en cybercrime en de vaak verstrekkende gevolgen ervan zijn cyberrisico’s voor bedrijven een steeds belangrijker aandachtspunt. Dit artikel is een leidraad met handvatten hoe u cyberrisico’s die impact hebben op de business, in kaart brengt zonder dat u IT-expert bent. Centraal staat de vraag hoe een onderneming (of organisatie) moet reageren als kritische bedrijfsprocessen door een cyberincident uitvallen. Refererend aan de beroemde uitspraak van Darwin: ‘It is not the strongest nor the smartest species that survives, it’s the one that is most responsive to change’.

Om inzicht te krijgen in de risico’s die een onderneming loopt, is het van belang te starten met een gedegen risico-inventarisatie van de organisatorische, privacy- en continuïteitsrisico’s.

Risico’s in beeld

Het onderzoek is afgebakend tot deze aandachtsgebieden en gaat dus niet over security en over het voorkómen van calamiteiten (preventie is al verankerd in de beheerprocessen en uitbestedingscontracten met derden). Het is gericht op het minimaliseren van de gevolgschade van een calamiteit, die ontstaat doordat (tijd)kritische bedrijfsprocessen stil komen te liggen.

De risicoanalyse is in feite de voorbereiding van de opzet van een business continuïteitsplan bij een cyberaanval

Mogelijk gevolg van stagnatie van tijdkritische dienstverlening aan klanten kan zijn:

- gemiste omzet;

- claims;

- verlies van marktaandeel.

De inventarisatie gebeurt op basis van een of meerdere interviews met de verantwoordelijke functionaris(sen). Hierin worden de relevante bedrijfsonderdelen nagelopen en de geïnventariseerde cyberrisico’s besproken. De uitkomsten worden uiteindelijk verwerkt in de rapportage.Tijdens het interview ligt de focus op de risico’s die de bedrijfsvoering en bedrijfscontinuïteit raken of gevaar kunnen opleveren voor de privacy van individuen. Daarbij wordt gekeken of de onderneming verhoogde risico’s loopt op cybergebied en welke van deze risico’s de meeste aandacht nodig hebben.

Het gaat in feite om cyberincidenten die leiden tot een verlies van of beschadiging aan data, (on)toegankelijkheid van systemen, aansprakelijkheid, bedrijfsschade, afpersing en boetes. Dat zijn allemaal zaken die geld kosten: data moeten worden hersteld of er is onderzoek nodig naar de herkomst van de bedreiging. De oorzaak is het cyberincident, het gevolg is de financiële schade.

Riskmanagagement

Uiteraard komen ook riskmanagementaspecten aan de orde, maar dat is meer voor de context en geeft slechts de risicovolwassenheid aan van een organisatie. Het betreft de volgende onderwerpen:

- toegankelijkheid data (accountability);

- back-up;

- awareness voor alle medewerkers;

- signaleringssysteem voor datalekken en -inbreuken;

- cyberlogboek voor rapportage van datalekken en -inbreuken (verplicht);

- communicatie-/crisisplan voor het informeren van de Autoriteit Persoonsgegevens, betrokkenen en media;

- cyberteam, bestaande uit een ict-specialist, jurist en een communicatiespecialist

- afspraken met de ict-provider (bewerkersovereenkomst);

- cyberriskverzekering.

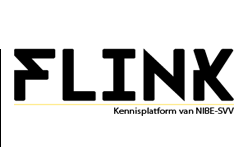

Maak voordat u aan de de risico-inventarisatie begint een risicospectrum (zie figuur hierna).

Gebruik vervolgens de lijst met potentiële bedreigingen en vul daarop de risico’s in. Hoe u dat kunt doen, komt verderop in dit artikel aan bod.

De risicoanalyse is in feite de voorbereiding van de opzet van een business continuïteitsplan (BCP), voor het geval de organisatie geraakt wordt door een cyberincident. Van buitenaf of van binnenuit maakt niet uit!

‘It is not the strongest nor the smartest species that survies, it’s the one that is most responsive to change’

De risico-inventarisatie richt zich dus specifiek op cyberrisico’s met impact op de bedrijfscontinuïteit, onderverdeeld naar de volgende twee risicogebieden met onderliggende vragen:

1. Data impact

Heeft u inzicht in de datastromen?

- financieel/personen/product/productie/logistiek.

Zijn dit gevoelige data?

Wat zijn de consequenties indien deze data uitlekken? Zoals:

- verlies van privacygevoelige informatie;

- corrupte data, verwisseling van gegevens;

- verlies van financiële gegevens;

- imagoschade.

Welke afspraken heeft u gemaakt met uw (ict-)partners?

2. Cyber business impact

Welke systemen zijn kritisch/kunnen worden stilgelegd (stagnatie/bedrijfsschade)?

- uitval productielijnen/systemen;

- uitval digitale klantendossiers;

- verstoring van online dienstverlening.

Wat is de impact voor uw logistieke proces?

- Zijn afnemers afhankelijk van u?

- Wat hebben toeleveranciers geregeld (etiketering, en dergelijke)?

In hoeverre is er verstoring van de online dienstverlening? Geen toegang tot:

- in- en externe communicatie;

- HR-informatie, urenroosters, logistieke data;

- financiële administratie, bestellingen, nota’s.

Risico-inventarisatie: dreigingen en processen

Grofweg is een risicoanalyse uit te voeren aan de hand van de volgende stappen:

- intake met een vertegenwoordiging van de directie of stuurgroep om het ambitieniveau, de belangrijkste dreigingen, de risicoacceptatie en de voorkeuren voor oplossingsrichtingen vast te stellen;

- het in kaart brengen van de hoofdlijnen voor wat betreft kritische diensten en processen, dreigingen (single points of failure) en uitwijkmogelijkheden;

- presentatie van de plannen en de globale risicoanalyse in een kick-off meeting, waarbij een definitieve afbakening wordt vastgesteld voor een plan van aanpak en het maken of aanpassen van een business continuïteitsplan.

De aanpak is een procesmatige benadering van de totale bedrijfsvoering. Daarbij worden de mogelijke bedreigingen in kaart gebracht. Het gaat om de impactvolle risico’s op de bedrijfsvoering. Dus risico’s die stagnatie tot gevolg hebben als de calamiteit zich daadwerkelijk voordoet. De uitkomsten verschillen uiteraard per bedrijfsonderdeel en per vestiging van een bedrijf. Het is dus een ‘as if-analyse’.

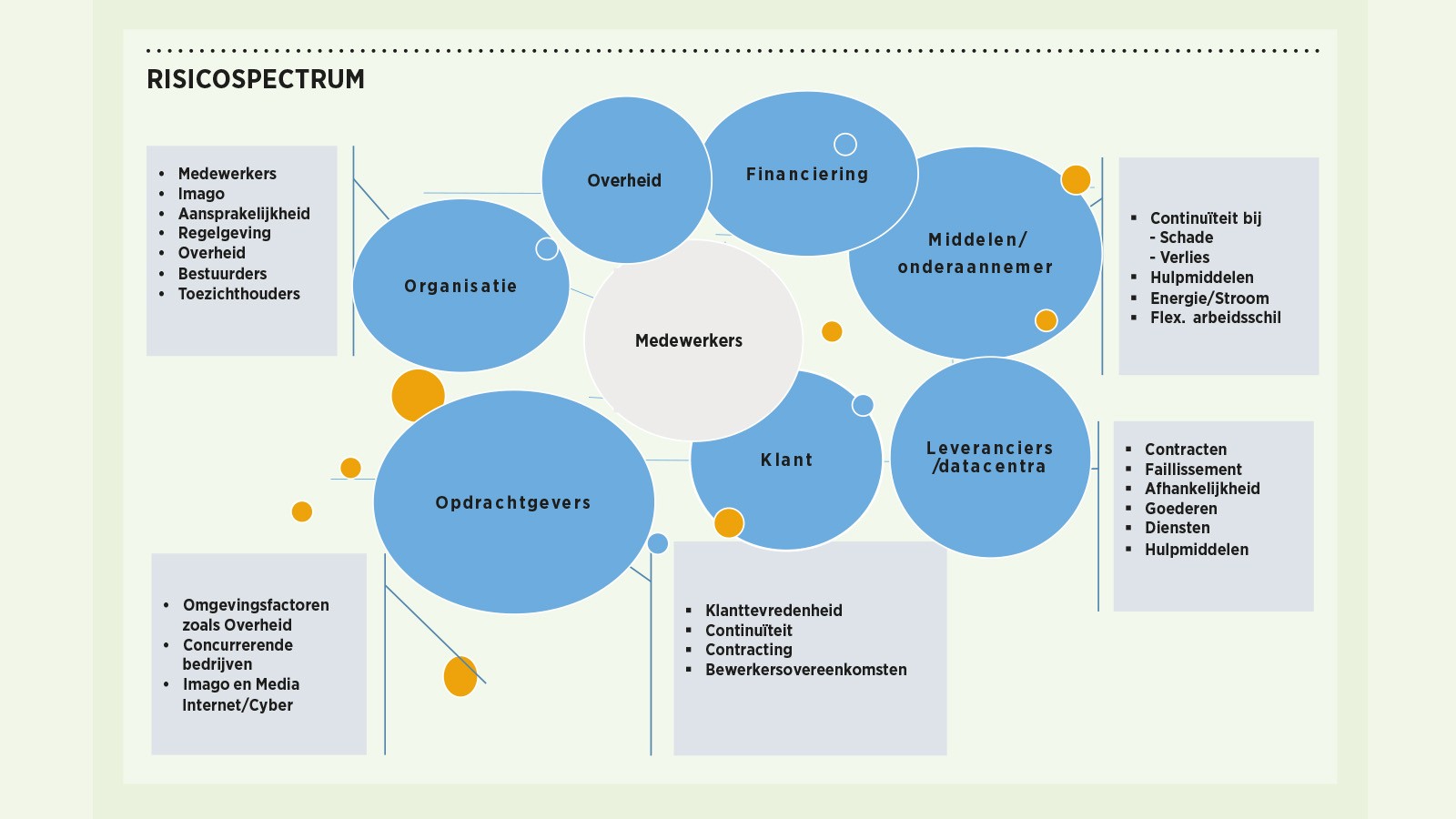

Schade-exposure

Wanneer een onderneming te maken krijgt met een cyberindicident, is er een aantal zaken die onverwachte kosten/schade kunnen opleveren en de continuiteit in gevaar kunnen brengen. Het kan zelfs leiden tot boetes van toezichthouders op privacy- en beveiligingsgebied. De potentiële bedreigingen zijn hieronder schematisch weergegeven. De meeste hiervan zijn ook verzekerbaar.

How to get started?

Zorg er vooral voor dat u de verantwoordelijke medewerkers bij uitvoering van de risicoanalyse betrekt. Nodig vooral mensen uit van verschillende discpilines, maar maak de groep ook niet te groot, maximaal acht à tien mensen. Zo komen de afdelingsoverschrijdende risico’s/aandachtsgebieden beter aan bod.

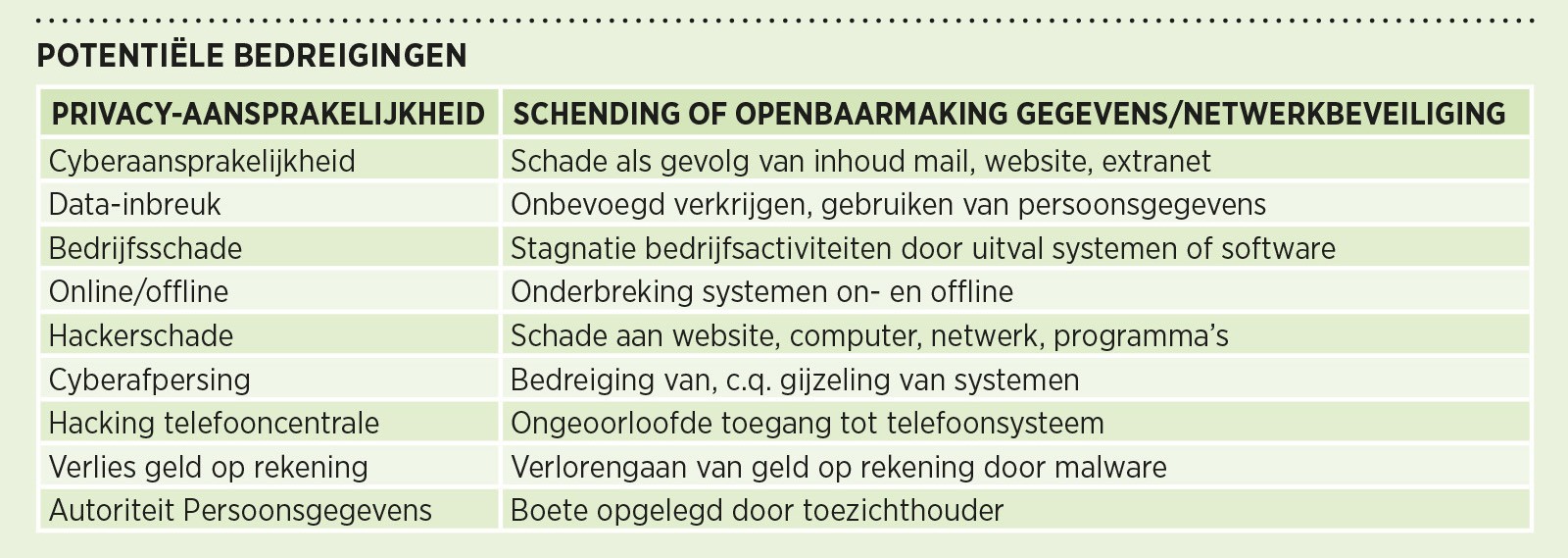

Splits de organisatie op in ‘hapklare brokken’ en maak de risicoanalyse op bedrijfsonderdelen, zoals in het voorbeeld.

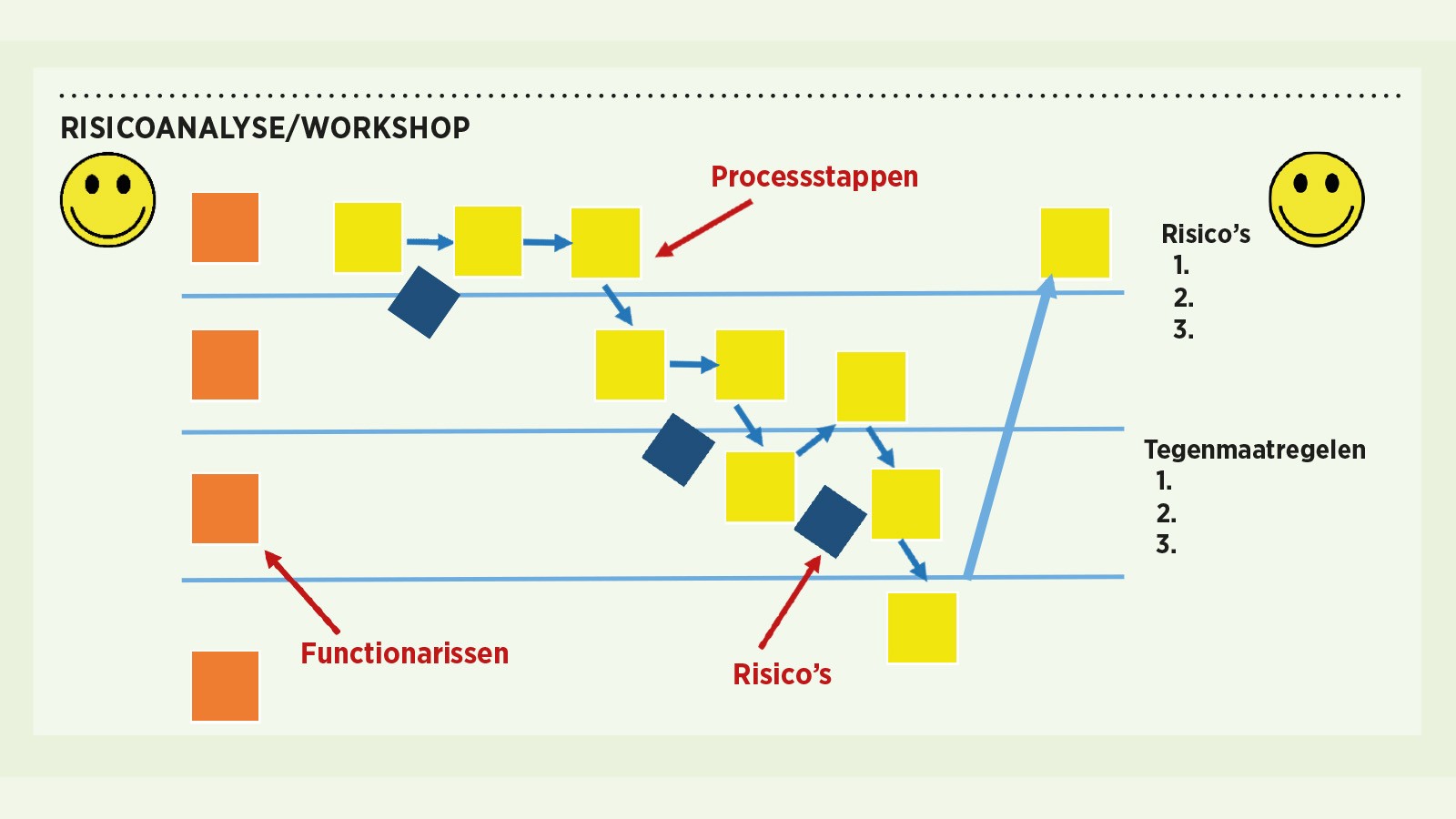

In plaats van ingewikkelde risicoanalyse-instrumenten te gebruiken als Bow-tie, visgraat en andere, kunt u via een workshop/brainstormsessie een eenvoudigere risicoanalyse hanteren en het daarmee ook leuker maken voor de betrokken medewerkers. U zet hen in zo’n sessie aan het denken, ze kunnen zelf de risico’s ontdekken en in het verlengde daarvan mogelijke oplossingen aandragen om deze risico’s te beheersen. U vangt daarmee twee vliegen in één klap: u krijgt praktische, zinvolle oplossingen voor de risico’s én u creëert het broodnodige draagvlak.

Deze analyse is niet alleen gemakkelijk uit te voeren door zijn eenvoud, maar daarnaast krijgen de mensen inzicht in hun eigen processen met de risico’s daarin. Wat wilt u nog meer?

Zorg er vooral voor dat u de verantwoordelijke medewerkers bij de uitvoering van de risicoanalyse betrekt. Splits de organisatie op in ‘hapklare brokken’

Aan de slag

De deelnemers aan de workshop/brainstormsessie zijn de medewerkers die verantwoordelijk zijn voor het proces en de risicoadviseur/begeleider. Hieronder de verschillende stappen die ze moeten nemen:

- De geïnventariseerde processen met risico-inschatting op een flap-over schrijven;

- Daarna aangeven welke functionaris bij welke stap een rol speelt en waar de risico’s liggen binnen het proces;

- Vervolgens bedenken hoe deze risico’s te mitigeren zijn. Welke tegenmaatregelen mogelijk zijn, worden ook op dezelfde flap-over gezet, rechts van het beschreven proces.

- Binnen de organisatie een discussie voeren over de voorgestelde en andere verbeteroplossingen. Daarbij rekeninghoudend met de kans dat het incident plaatsvindt en de ernst van de mogelijke gevolgen: risico = kans x gevolg;

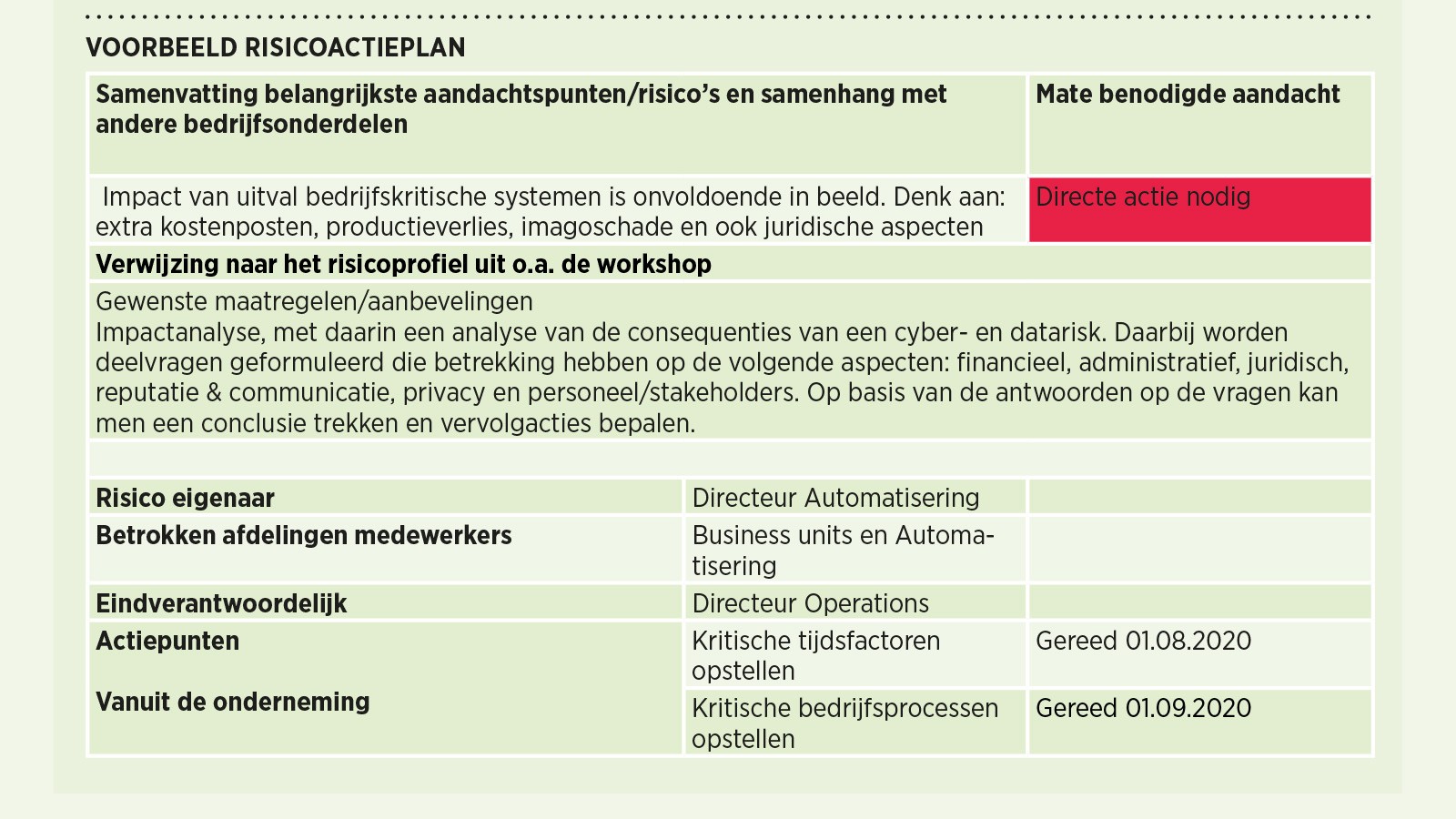

- Last but not least de aanbevelingen omzetten in een risicoactieplan (zie voorbeeld hierna) en gebruiken als advies of business case.

De meeste acties die voortkomen uit de inventarisatie zijn te gebruiken als input bij het opstellen van een business continuïteitsplan (BCP). Hierin is vastgelegd dat de crisismanager beslist of er daadwerkelijk sprake is van een calamiteit, waarbij uitwijk noodzakelijk is om kritische bedrijfsprocessen te continueren. Verder bevat het plan de gemaakte keuzes over welke draaiboeken uitgevoerd worden en over het in gang zetten van de uitwijk. Vervolgens heeft de crisismanager de regie en is eindverantwoordelijk voor de interne en externe communicatie. Ook dit proces is vastgelegd in het BCP. Dit plan, met een beschrijving van de zaken die uitgevoerd moeten worden zodat de schade en het risico bij een optredende calamiteit zo klein mogelijk blijven, levert een waardevolle bijdage aan het veilig stellen van de continuiteït van de onderneming.

Vanwege de beperkte ruimte is in dit artikel de opzet van een BCP niet besproken, al zou het een goed vervolg op de risicoanalyse zijn en goed aansluiten op de praktijk. Dat houdt u nog van me te goed.

De NIBE-SVV-Masterclass Privacy & Cybersecurity is dan misschien iets voor jou.

Dit artikel maakt deel uit van het online kennisplatform FLINK. Op FLINK vind je niet alleen de artikelen uit de Beursbengel, maar ook andere informatie voor de verzekeringsprofessional, zoals whitepapers, blogs, webinars en video's. Nog geen abonnement op FLINK? Neem dan nu een (proef)abonnement.